网络工程师之路_第十一章|防火墙及配置 |

|

11.1 防火墙的概念

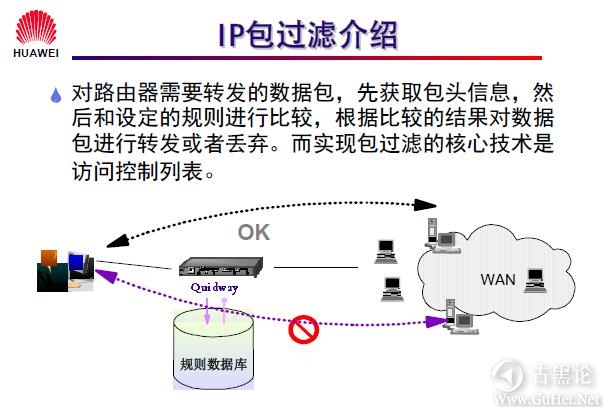

简单的说,防火墙的作用是在保护一个网络免受“不信任”网络的攻击的同时,保证两个网络之间可以进行合法的通信。防火墙应该具有如下基本特征: 经过防火墙保护的网络之间的通信必须都经过防火墙。 👁🗺🍏❌🦬 只有经过各种配置的策略验证过的合法数据包才可以通过防火墙。 防火墙本身必须具有很强的抗攻击、渗透能力。 现代的防火墙体系不应该只是一个“入口的屏障”,防火墙应该是几个网络的接入控制点,所有经过被防火墙保护的网络的数据流都应该首先经过防火 墙,形成一个信息进入的关口。 👏🍟♊🐯 因此防火墙不但可以保护内部网络在 Internet 中的安全,同时还可以保护若干主机在一个内部网络中的安全。在每一个被防火墙分割的网络中,所有的计算机之间是被认为“可信任的”,它们之间的通信不受防火墙的干涉。而在各个被防火墙分割的网络之间,必须按照防火墙规定的“策略”进行互相的访问。 11.2 网络安全技术 👍🌞🍽❓ 11.2.1 网络安全技术介绍Quidway 系列路由器提供一个全面的网络安全解决方案,包括用户验证、授权、数据保护等。 Quidway系列路由器所采用的安全技术主要包括: 👴🛍📟😷🤛 包过滤技术-针对IP地址的一种访问控制 AAA验证-对用户进行验证、授权、计费的技术 地址转换-屏蔽内部网络地址的一种技术 VPN技术-提供一种安全“私有连接”的技术👨🚒👒🛏😉👍 智能防火墙-可以针对内容等进行访问控制的技术加密和密钥管理技术。 在路由器中,包过滤技术是实现防火墙的最重要的手段。 11.2.2 IP包过滤技术介绍🧑⚕️🧣🛏😊👂

包过滤技术主要是设定一定的规则,控制数据包。路由器会根据设定的规则和数据包的包头信息比较,来决定是否允许这个数据包通过。 实现包过滤技术最核心内容就是访问控制列表。 👦👠🧲😄👏 11.2.3 访问控制列表

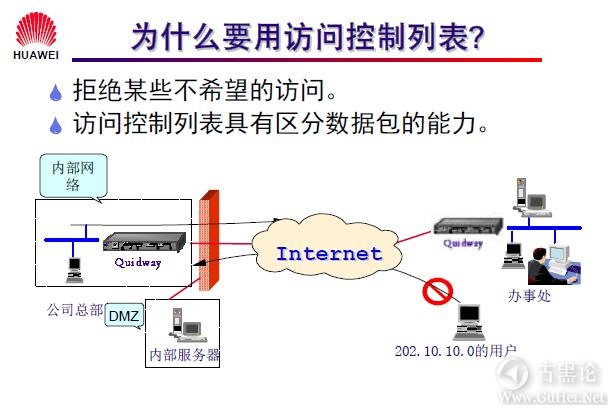

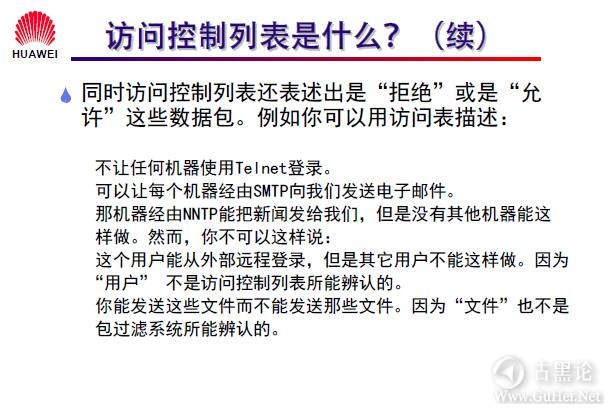

用户可以通过Internet和外部网络进行联系,网络管理员都面临着一个问题,就是如何拒绝一些不希望的连接,同时又要保证合法用户进行的访问。 👨🎨🦺🪟🙂🙏 为了达到这样的效果,我们需要有一定的规则来定义哪些数据包是“合法”的(或者是可以允许访问),哪些是“非法”的(或者是禁止访问)。这些规则就是访问控制列表。 访问控制列表(续)

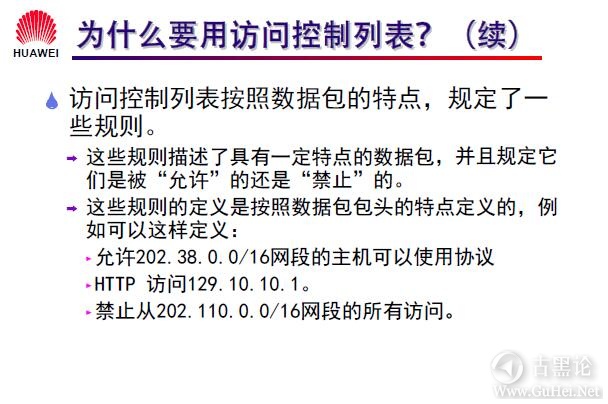

这些规则描述了具有一定特点的数据包,(例如所有源地址是 202.10.10.0 地址段的数据包、所有使用 Telnet 访问的数据包等等)并且规定它们是被“允许”的还是“禁止”的。 这样可以将访问控制列表规则应用到路由器的接口,阻止一些非法的访问,同时并不影响合法用户的访问。访问控制列表提供了一种区分数据包种类的手段,它把各种数据包按照各自的特点区分成各种不同的种类,达到控制用户访问的目的。 🧑🌾🧢🖨☠👂 11.2.4 地址列表的其他用途

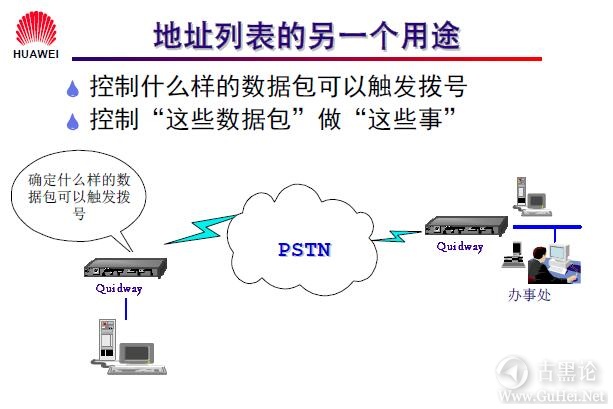

由于访问控制列表具有区分数据包的功能,因此,访问控制列表可以控制“什么样的数据包”,可以做什么样的事情。 🖐🦞☣🐂 例如,当企业内部网通过拨号方式访问 Internet ,如果不希望所有的用户都可以拨号上网,就可以利用控制列表决定哪些主机可以触发拨号,以达到访问 Internet 的目的。利用访问控制列表可以控制数据包的触发拨号,同样在 IPSec、地址转换等应用中,可以利用控制列表描述什么样的数据包可以加密,什么样的数据包可以地址转换等。 11.2.5 访问控制列表原理🧑🎤🧢⚒😒🤞

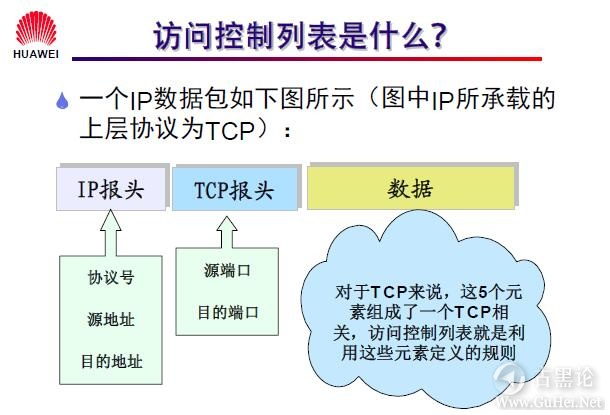

IP数据包具有一定的特征,例如,对于每个TCP数据包,都包含有上图所示的5个元素,利用这5个元素就可以描述出一个数据包的特征。 访问控制列表利用的就是这些包头的信息来定义规则的。🩲🩺😊🖐 访问控制列表原理(续)

访问控制列表原理(续)👮♂️🖨😚🖕

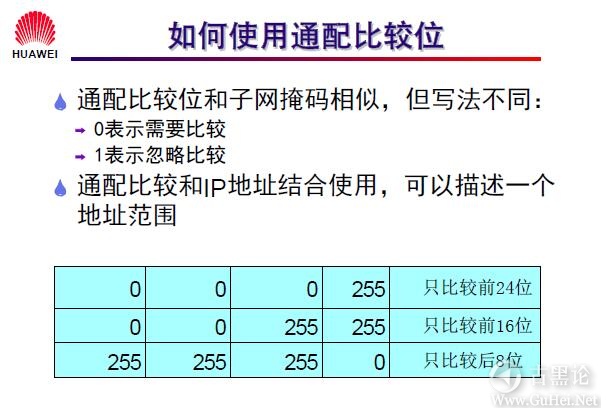

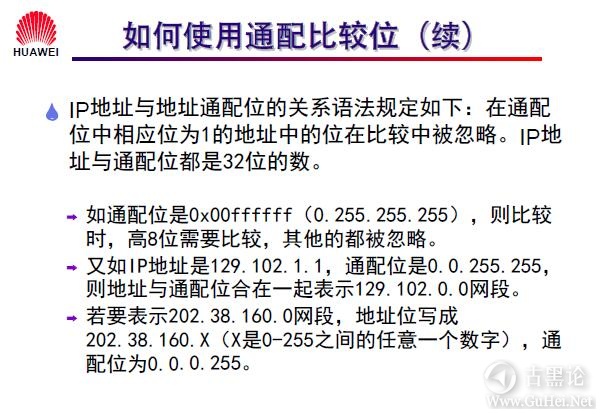

通配比较位的意义和子网掩码很相似,但是用法上是不一样的。利用通配比较位可以定义一个范围内的地址。例如定义一个 10.110.0.0/16 网段的所有主机。 访问控制列表原理(续)👦🧣💊😪✊

访问控制列表原理(续)

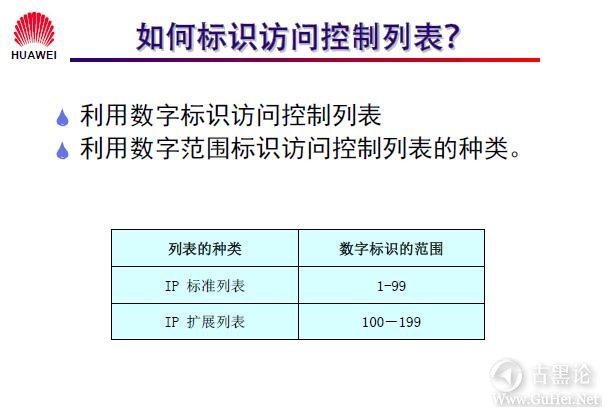

在配置访问控制列表时,有一个规则序列号,利用这个规则序列号来标识访问控制列表,同时提供了引用访问控制列表的方法。 规则序列号的范围表示了它属于什么样的访问控制列表。例如: access-list 1 permit 202.110.10.0 0.0.0.255 🧑🚀💎😪👈 表示序号为 1 的访问控制列表,它是标准访问列表。 access-list 100 deny udp any any eq rip 表示序号为 100 的访问控制列表,它是扩展访问列表。 👩✈️👙📥😆👍 11.3 标准访问控制列表 11.3.1 标准访问控制列表概况

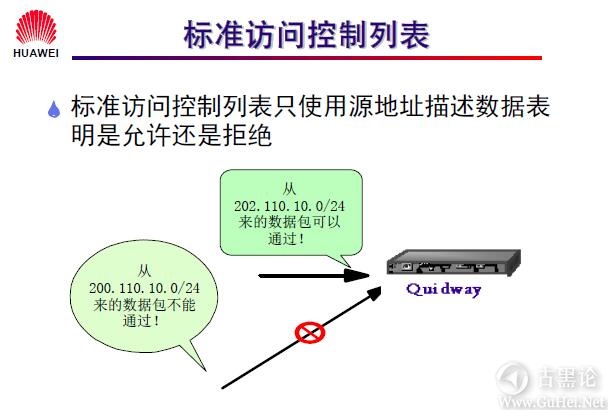

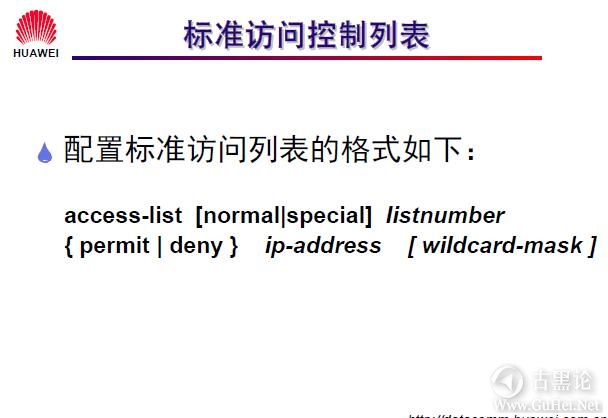

标准列表的规则序列号的范围为:1~99。 🙌🎢🍊🆘🐴 标准列表只使用1个条件判别数据包:数据包的源地址。 标准访问列表可以指定一个源地址段,这是由IP地址和地址通配符组合定义的一个地址段。 11.3.2 标准访问控制列表的命令配置 👩✈️👚🗑😒🙏

此格式表示: 允许或拒绝来自指定网络的数据包, 该网络由IP 地址(ip-address)和地址通配掩码位(wildcard-mask)指定。其中: normal 和 special 表示该规则是在普通时间段中有效还是在特殊时间段中有效。 listnumber 为规则序号,标准访问列表的规则序号范围为 1-99。👨🎨🛍🔭😷🦷 permit 和 deny 表示允许或禁止满足该规则的数据包通过。 ip-address 和 wildcard-mask 分别为 IP 地址和通配比较位,用来指定某个网络。 如果 IP 地址指定为 any ,则表示所有 IP 地址,而且不需配置指定相应的通配位(通配位缺省为 0.0.0.0 )。 👀🌦🍍♾🦠 11.4 扩展访问控制列表 11.4.1 扩展访问控制列表概况

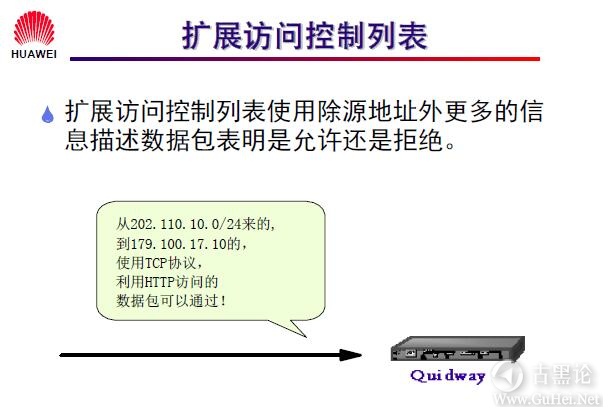

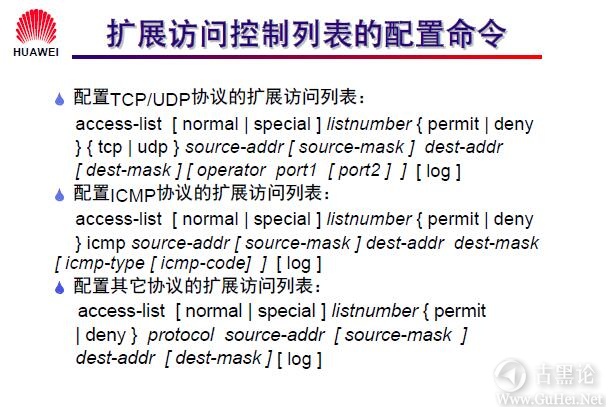

扩展列表使用数据包的源地址的同时,还使用目的地址,和协议号(TCP、UDP等)。 🤌🗽🍞🈸🐴 对于TCP、UDP协议可以同时使用目的端口号。 例如,利用扩展列表可以描述“从202.110.10.0/24的网段到110.10.10.0/24的网段的所有IP数据包是被拒绝的”,或者“从202.110.10.0/24网段到110.10.10.0/24网段的所有Telnet(使用TCP协议的23端口)访问是被拒绝的”。它们到底如何表示?我们将从具体配置命令来入手来介绍。 👏🛑🥩✔🐢 11.4.2 扩展访问控制列表的配置命令

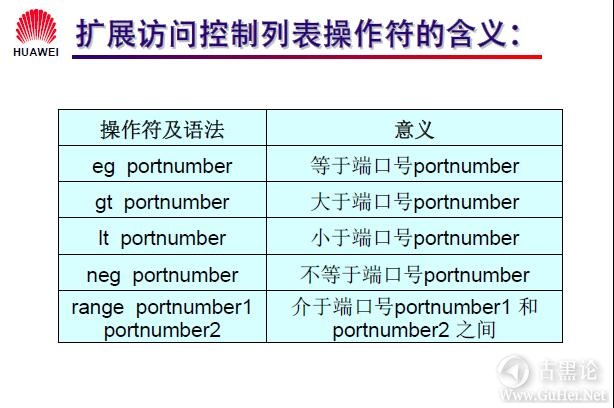

Normal和special表示该规则是在普通时间段生效还是在特殊时间段有效,缺省的情况是在普通时间段。 Listnumber为规则序号,扩展访问列表的规则序号范围为100-199。 👴🎒📡😷🖕 Permit和deny表示允许或禁止满足该规则的数据包通过。 Protocol可以指定为0-255之间的任一协议号(如1表示ICMP协议),对于常见协议(如TCP和UDP、ICMP),可以直观地指定协议名,若指定为IP,则该规则对所有IP包均起作用。 source-addr和source-mask分别为源地址和源地址的通配符。 Dest-addr和dest-mask分别为目的地址和目的地址的通配符。如果IP地址指定为any,则表示所有IP地址,而且不需配置指定相应的通配位(通配位缺省为0.0.0.0)。 🏫🍊©🐢 operatorport1-port2用于指定端口范围,缺省为全部端口号0-65535,只有TCP和UDP协议需要指定端口范围。operate的意义如下页表所示。扩展访问列表的操作符 operate 定义

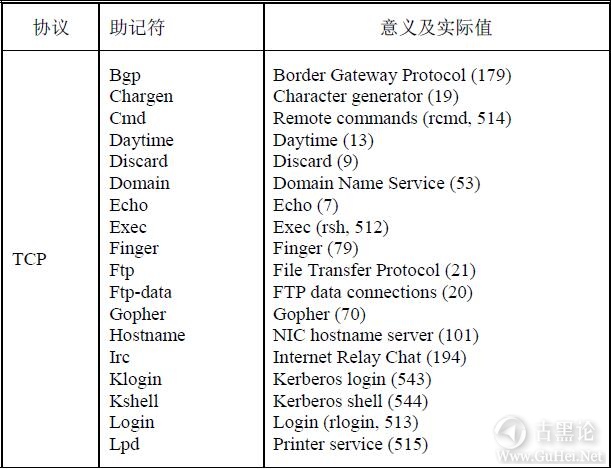

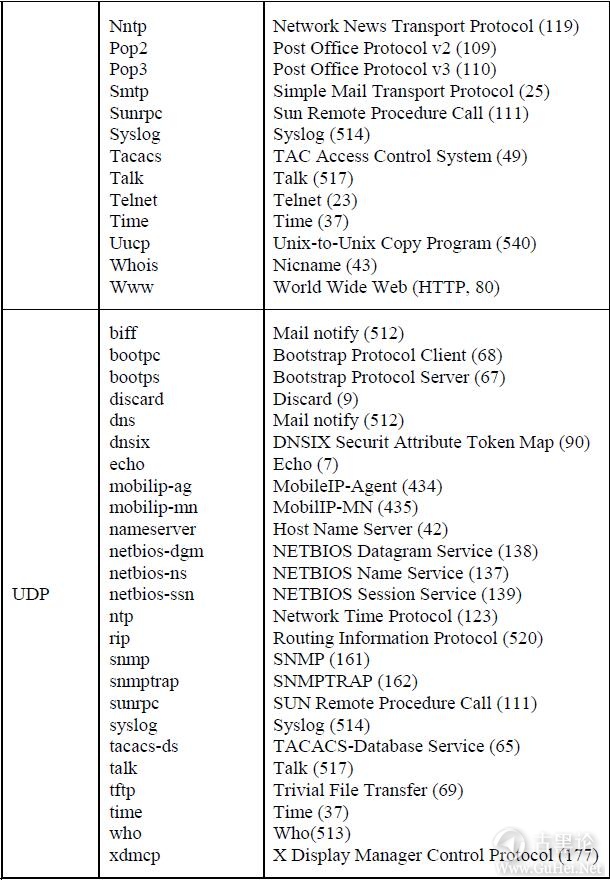

👁🪐🫑‼🦠 在指定portnumber时,对于常用的端口号可以使用“助记符”代替。如FTP、Telnet 等。下列表格所列为可能用到的各类端口号与助记符的对照表,供参照。

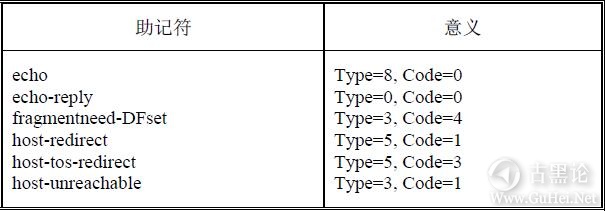

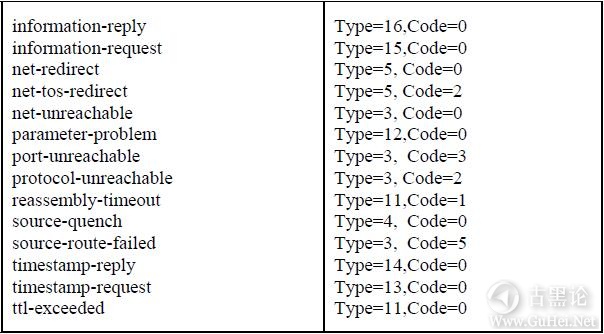

对于ICMP协议可以指定ICMP报文类型,缺省为全部ICMP报文。指定ICMP报文类型时,可以用数字(0-255),也可以用助记符。助记符如下:

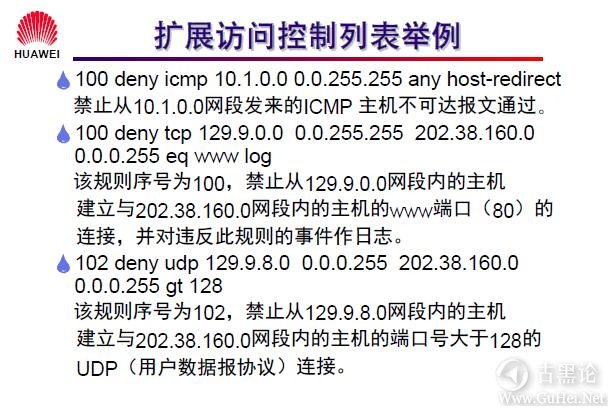

11.4.3 扩展访问控制列表的举例 👂⛴🍌🉑🦖

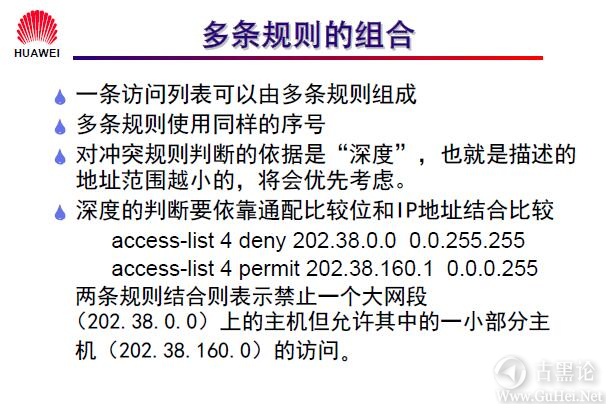

11.5 多条规则的组合

可以使用相同的序号,建立多条规则,构成一个访问控制列表。 对于两条有冲突的规则或是有地址重叠的情况,判断的依据是“深度”,也就是描述的地址范围越小的,将会优先考虑。例如: access-list 1 permit 202.38.160.0 0.0.255.255 access-list 1 deny 202.38.160.0 0.0.0.255🧒🎩📮😴🖕 对于 202.38.160.23 这样的地址,访问列表是认为是拒绝的。因为第二条指定的地址范围小。 11.6 访问列表的生效 11.6.1 访问列表的生效 👄🌕🔞🐻

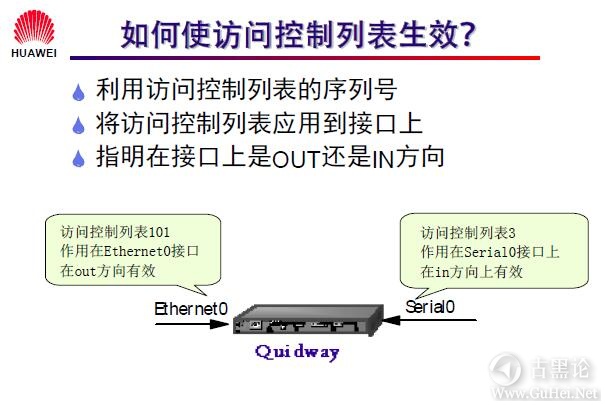

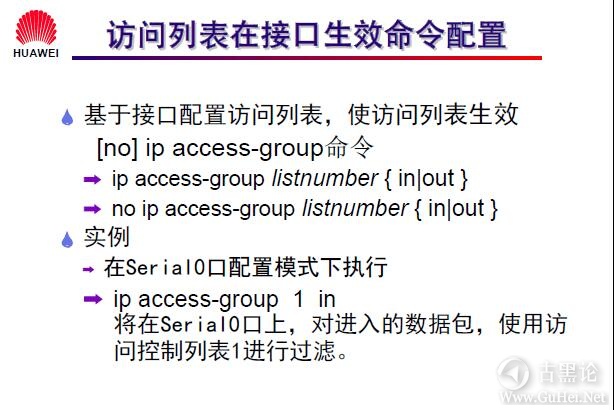

为了使访问控制列表生效,将访问控制列表定义在接口上。具体命令配置如下页所示。 11.6.2 访问列表在接口生效的命令配置 🖕🚘🍚🈸🐖

11.7 防火墙基本配置任务列表 11.7.1 防火墙基本配置任务 🧑🎤💎💶😉🦷

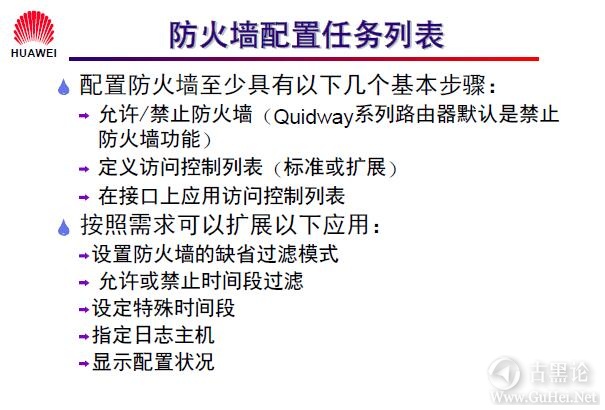

前面我们零星的介绍了Qmdway系列路由器配置防火墙的相关内容,本页所示为完成防火墙配置的步骤。 在实际的使用中,还可能用到以下的扩展应用: 🧑🍳🧢🪜💩👃 1. 设置防火墙的缺省过滤模式; 2. 允许或禁止时间段; 3. 设定时间段; 4. 允许日志主机; 5. 指定日志主机;🧑🎤👜🪟😡👌 6. 显示配置状况。 其中,2 和4 均在配置访问列表中设置,1、3、5 和6 由专门的命令完成。 11.7.2 防火墙的属性配置命令 ✍🛑🍼🅿🦉

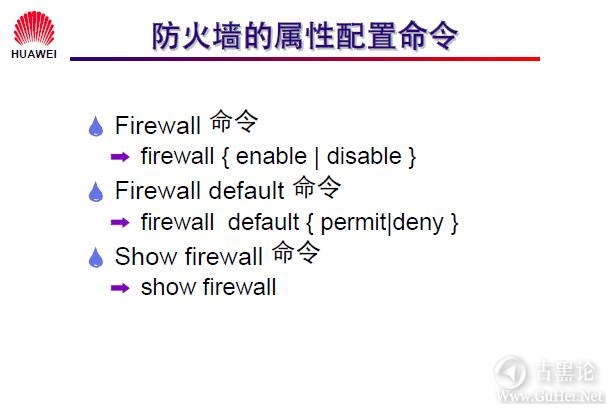

属性命令中,首先是打开防火墙的操作: firewall {enable | disable} 允许/ 禁止防火墙过滤; 其次,是设置防火墙的缺省过滤模式的操作: 🤛🧳🍽❗🐒 firewall default {permit | disable } 缺省方式是禁止还是允许;缺省过滤模式用以定义对访问列表控制以外的 IP 或者 TCP 等数据包的处理,Quidway 系列路由器防火墙的默认过滤模式是允许。 用 show firewall 命令可以显示防火墙状态信息。 👂🧳🌶🅰🦕 11.7.3 时间段包过滤

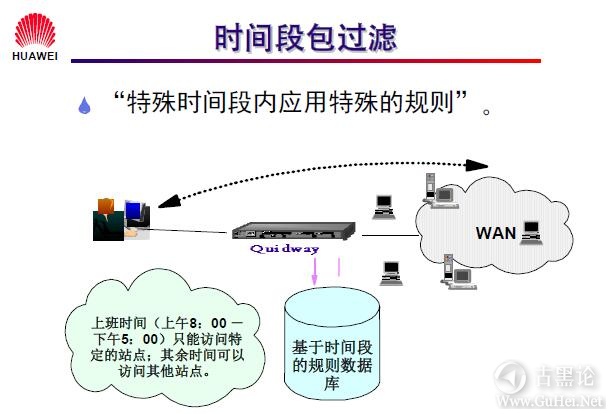

基于时间段,用户可以指定一天24小时中的任意时间段为特殊时间段(可以是多个),不在任何特殊时间段的其他时间称为普通时间段。用户在定义访问列表时,可以指定该规则是在特殊时间段还是在普通时间段生效。 🤌⛪🍒🆘🐴 时间段包过滤(续)

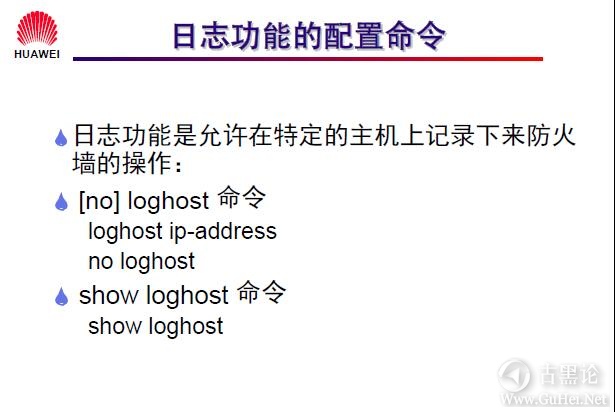

timerange { enable|disable } 允许 | 禁止时间段 👩✈️👓📬🥰🖕 Quidway防火墙默认为禁止时间段。 settr begin-time end-time [ begin-time end-time ...... ] 设置特殊时间段 show isintr 显示当前时间是否在特殊时间段内 show timerange 显示配置的时间段 👀🪐🍚❓🐞 11.7.4 日志功能

日志功能用以记录下所有来犯防火墙的操作信息,在访问列表允许日志功能后,需再配置如下一条命令,以指定日志主机的位置,日志主机可以是一台普通的网络工作站,也可以是专用的服务器,它们之上需运行标准的日志程序,以接收路由器发回的日志记录。 👩✈️🪖🗑😴👈 loghost ip-address 指定日志主机的IP地址。 用 show loghost 命令可以显示当前日志主机状况。 11.8 防火墙配置举例 11.8.1 组网图 👊🎢🔪❌🐶

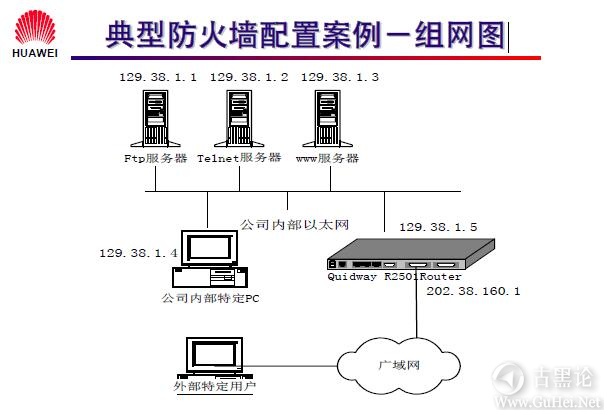

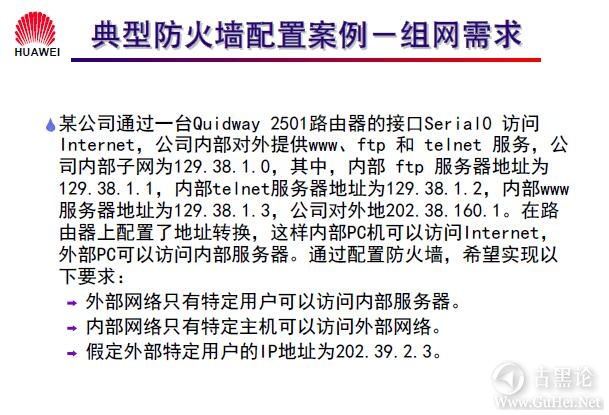

某公司通过一台Quidway2501路由器的接口SerialO访问Internet,公司内部对外提供www、ftp和telnet服务,公司内部子网为129.38.1.0,其中,内部ftp服务器地址为129.38.1.1,内部telnet服务器地址为129.38.1.2,内部www服务器地址为129.38.1.3,公司对外地202.38.160.1。 在路由器上配置了地址转换,这样内部特定PC机(129.38.1.4)可以访问Internet,外部PC可以访问内部服务器。通过配置防火墙,希望实现以下要求:👴👚📡😘🧠 外部网络只有特定用户可以访问内部服务器。 内部网络只有特定主机可以访问外部网络。 假定外部特定用户的IP地址为202.39.2.3。 👎🌞🥭🉑🐤 11.8.2 组网需求与配置

参考配置如下: 👩👔📀😂🤌 允许防火墙: Quidway(config)# firewall enable 设置防火墙缺省过滤方式为允许包通过: Quidway(config)# firewall default permit 配置访问规则禁止所有包通过: 🧠🌡🍍🉑🐺 Quidway(config)# access-list 100 deny ip any any 配置规则允许特定主机(129.38.1.4)访问外部网,允许内部服务器访问外部网: Quidway(config)# access-list 101 permit ip 129.38.1.4 0 any Quidway(config)# access-list 101 permit ip 129.38.1.1 0 any🧓🕶⚔😷👍 Quidway(config)# access-list 101 permit ip 129.38.1.2 0 any Quidway(config)# access-list 101 permit ip 129.38.1.3 0 any 配置规则允许特定用户从外部网访问内部服务器: 👨🦱🩳🩸☠👃 Quidway(config)# access-list 102 permit tcp 202.39.2.3 0 202.38.160.1 0 配置规则允许特定用户从外部网取得数据(只允许端口号大于1024的包): Quidway(config) # access-list 102 permit tcp any 202.38.160.1 0 gt 1024 Quidway(config) # access-list normal 102 deny ip any any 将规则100 作用于从接口 Ethernet0 进入的包: 💪🦼🦞💲🦄 Quidway(config)# interface ethernet 0 Quidway(config-if-Ethernet0)# ip access-group 100 in 将规则101 作用于从接口 Ethernet0 进入的包: Quidway(config-if-Ethernet0)#ip access-group 101 in 将规则102 作用于从接口 Serial0 进入的包: 🛍🔒🙂👆 Quidway(config-if-Serial0)# ip access-group 102 in 在接口 Serial0上作地址转换: Quidway(config-if-Serial0)# nat enable 在全局模式下配置 Nat server : natserver ftphost 129.38.1.1🧑⚕️🧯🤐✌ natserver telnethost 129.38.1.2 natserver wwwhost 129.38.1.3 其他内容如各端口 IP 地址,封装协议等这里不再赘述。 👴👜🪥😂🤝 11.9 本章重点 包过滤原理; 标准访问列表的配置原则; 扩展访问列表的配置原则; 👎🏝🔪💲🦚 在端口上引用访问控制列表实现防火墙功能。 下一章:DDR、ISDN配置#m287:

帖子热度 8460 ℃

|

|

|

|

今天在路边听到一个淫荡声音“小帅哥快来玩呀”,我内心冷笑“看我今天不弄死你”,我掏出一块钱硬币,骑在她身上……喜羊羊,美羊羊,懒羊羊,沸羊羊,灰太狼……#t208:

|

「古黑浩劫」

「古黑浩劫」

变色卡

变色卡 古黑论管理员,在论坛上有什么问题都可以找他。

古黑论管理员,在论坛上有什么问题都可以找他。