免费版cloudflare设置防CC教程 |

|

有些人说CF的防CC被绕过,防不住,其实是没设置好防御规则。以下操作不需要您会写规则,不需要您分析流量,小白式的操作,随便点点鼠标就行。非常简单!哪怕超过千万/亿次攻击,1H1G也防得住。

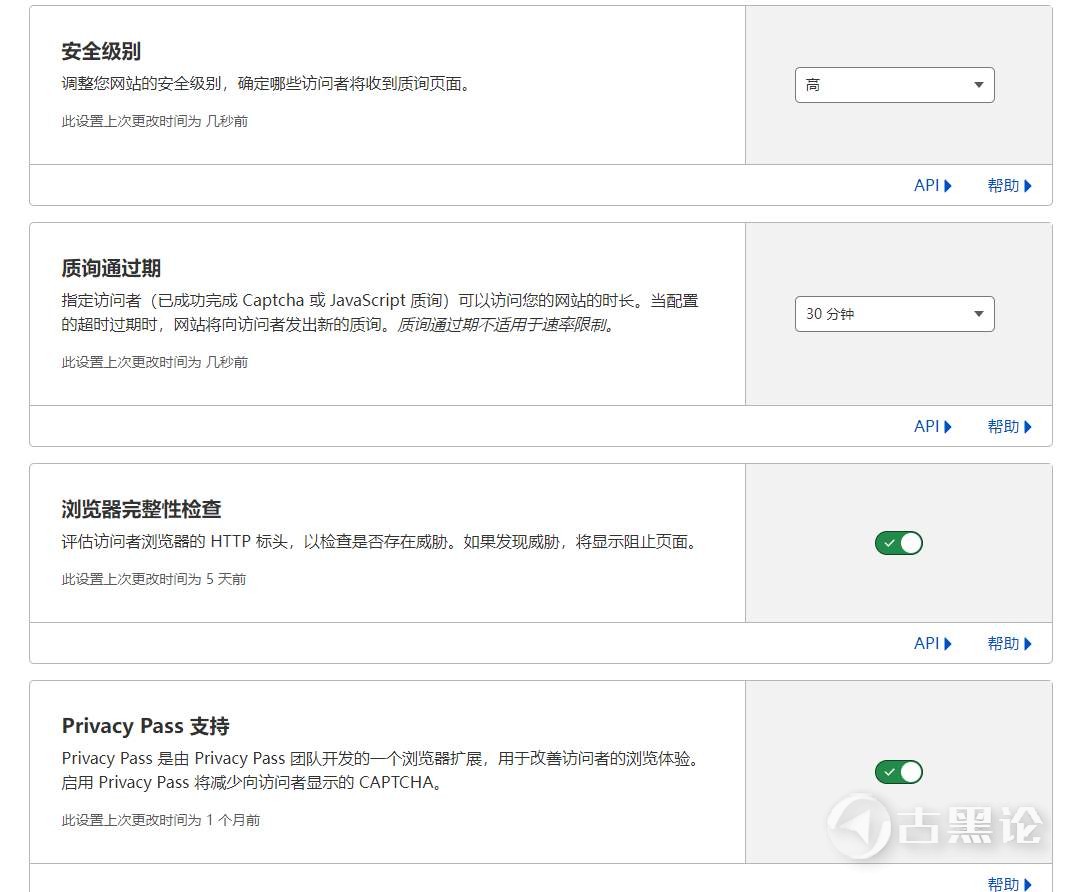

确定你的网站被CF保护,也就是说DNS➡️ 是打开了代理,A/AAAA解析是橙色。(如果你之前IP漏了,那么就需要换IP) 保护之前请关闭所有你之前设置的WAF➡️ 防火墙规则/速率限制规则/托管规则/工具,以及包含安全性的页面规则!因为在这之前你可能按照网上的教程进行设置过,可能会影响到下面的规则优先级(如果你之前没有可以忽略这条)👦🪖📱😡🤳 第一步(意义:这里主要的功能就是拦截那些IP黑名单,几乎没有误报): CF➡️ 安全性➡️ 设置➡️ 安全级别设置为:高(这里不要打开打开I'm Under Attack!我受到攻击,因为这样就是任何请求会做人机验证,等待5秒钟:会掉收录,API无法通讯,需要写防火墙规则排除。) 🧑🚀🧦⚔😭🖕 质询通过期设置成:15分钟或者30分钟,严重可以设置5分钟(这里慎重设置,不要太低,不要太高!) 浏览器完整性检查:打开

💪🗽🫖❌🕊 第二步(意义:根据CF的机器学习识别到DDOS攻击,误报很低。):CF➡️ 安全性➡️ DDOS➡️ HTTP DDoS 攻击防护,点右边的配置进入 规则集操作(必填)设置为:托管质询或者直接阻止(建议你在受到攻击的时候直接阻止)🧑🎤🧥📱💩👊 规则集敏感度(必填)设置为:高

第三步(意义:这里就需要考虑到你的网站有没有与用户的客户端或者其他服务器进行API通信,存在一定误报率。一般使用的程序越老旧就越容易触发误报。): ✌🏫ℹ🦉 CF➡️ 安全性➡️ 自动程序:打开自动程序攻击模式

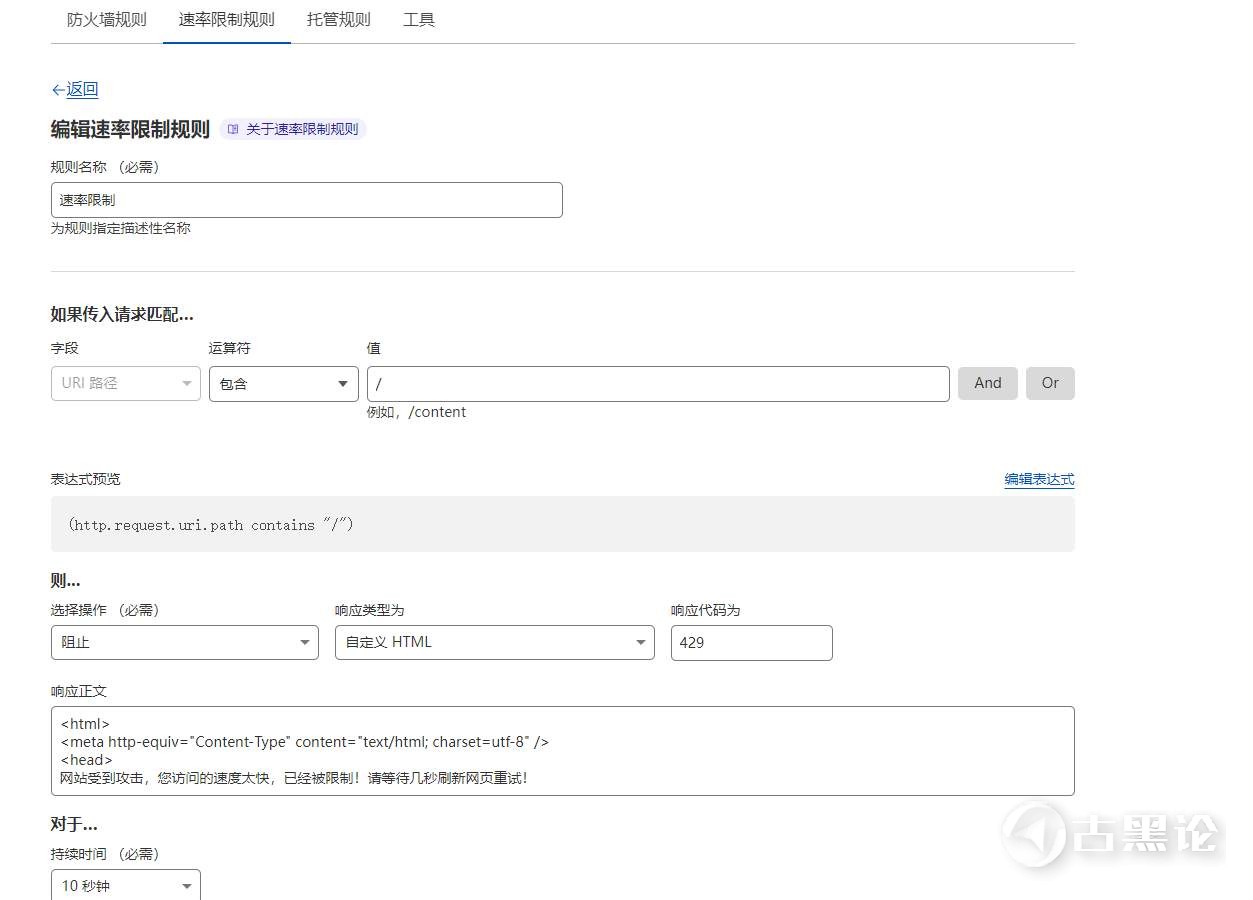

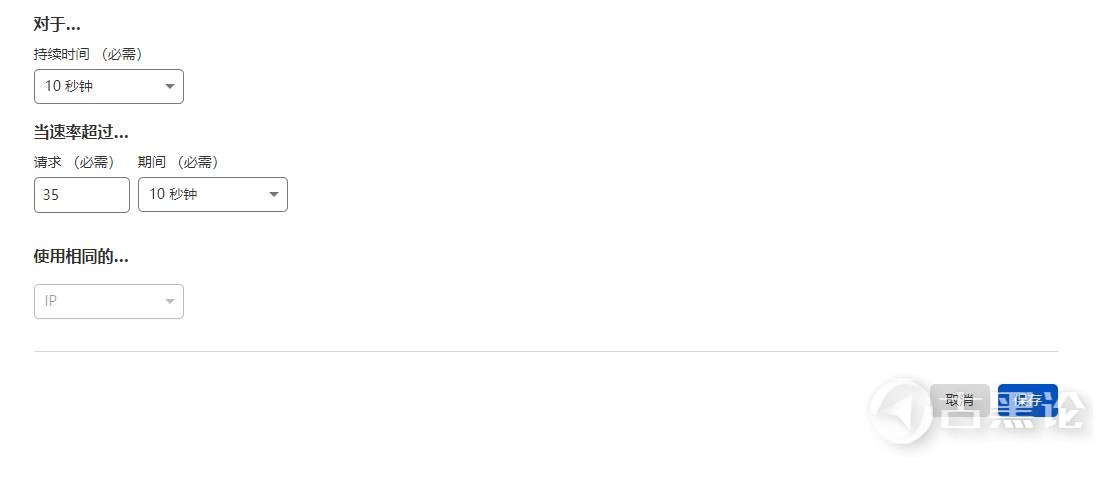

💅🎢🍌🅾🐂 第四步(意义:最后的防线,一般而言就漏掉的攻击):CF➡️ 安全性➡️ WAF➡️ 速率限制规则,创建一条速率限制规则,规则如下: 规则名称 (必需):自己填个🧑💻👒🖨😡✍ 如果传入请求匹配… 字段 URL路径 运算符 选择“包含” 值 自己输入英文的:/ ✋🗺🥑❌🐻 速率限制匹配运算符包含输入英文 / 是关键,也代表网站所有目录都匹配 则... 选择操作:阻止 🖕⛪🍭🆎🐟响应类型为 :默认 Cloudflare 速率限制响应(响应类型为 :默认 Cloudflare 速率限制响应,这会告诉访问被阻止,跳转到CF速度限制阻止页面。如果你想告诉你的网站访客发生了什么可以自定义HTML,利用UTF-8编码自己写个中文页面。) 对于… 持续时间 (必需) 10秒 当速率超过… 💅🚗🍧❓🐙 请求 (必需)35期间 (必需)10秒钟 请求:35 可以设置为25,但会影响正常用户,最好不要低于20。如果太低了,用户正常访问都会被阻止。如果你的网站是一个博客,我建议这里设置成50以上。如果你的网站类型有文字、有图片、有视频,这里不要低。如果你是CF付费版,建议用托管质询,而不是直接阻止。 🧑🌾🥾🖨😋✌

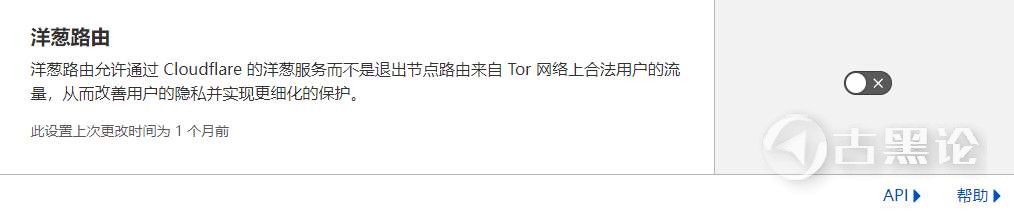

第五步(有些攻击会通过TOR节点绕开CF质询,这里建议关掉):在CF网络➡️ 路由➡️ 洋葱路由关掉👩🎺🤩✍

最后等cf规则生效,大概30秒,一定要重启一下服务器,让服务器断开所有的程序连接 👳🩳💳🤐🤛 不要依赖在服务器上设置系统防火墙,因为瞬间的CC攻击流量一开始就会占用大量CPU资源,像宝塔这种防火墙,就算有用,前期的识别匹配规则也需要消耗一定资源和时间。之后哪怕防火墙拦截了,但实际上DDOS L4攻击一直存在,如果攻击足够多,类型足够复杂,服务器上的系统防火墙也只不过拦截了DDOS L7攻击,但DDOS L4攻击把你宽带占满了,一样会挂。 防火墙日志 & 规则排除: 你可以在安全性➡️ 概述➡️ 防火墙事件,查看被拦截的日志记录。 👃🚤🎂🈳🪰 排除:上面的功能有两个容易触发误报,建议在没有任何攻击的情况下去排除。一个是“自动程序攻击模式”,除非你的API明确被拦截了可以关掉。 另外一个是“速率限制”,如果你的网站是一个博客,是一个论坛等,可以把第四步规则速率限制,其中的请求数调高。 🦴🚗🦞ℹ🐞 上面所有的功能规则,实际上API不会被影响,整体误报率真的很低或几乎没有。如果你真的十分信任你的API,保证API不被泄露,而你的API真的会触发最低的安全级别/浏览器完整检查/速率限制/DDOS防护可以用以下方式:安全性➡️ WAF➡️ 防火墙规则 ➡️ 创建防火墙规则➡️ 当传入请求匹配时...字段 如果你知道API请求IP就选择IP源地址,如果IP是多变的,就选择URL,不要单纯选择URL,除非只有你一个人知道。如果都不知道,可以用引用方匹配。有多个字段需要匹配,就选Or加一个规则,不要选And,And不是单独匹配。 👌🌧🎂📶🐠 绕过 再次重复上面的创建一个新的防火墙规则,这次选择允许。 👄🏫🦞🅾🐕

帖子热度 6170 ℃

|

|

|

「踏破虚空」

2022-11-18 18:12

「踏破虚空」

2022-11-18 18:12

变色卡

变色卡 授予在论坛上有 2 篇以上精华贴的会员,论坛因你们更加精彩。

授予在论坛上有 2 篇以上精华贴的会员,论坛因你们更加精彩。